- Тип

- Эксклюзив

- Категория

- IT и Телеком

- Дата публикации

Пять правил безопасного хранения персональных данных, которые нельзя нарушать

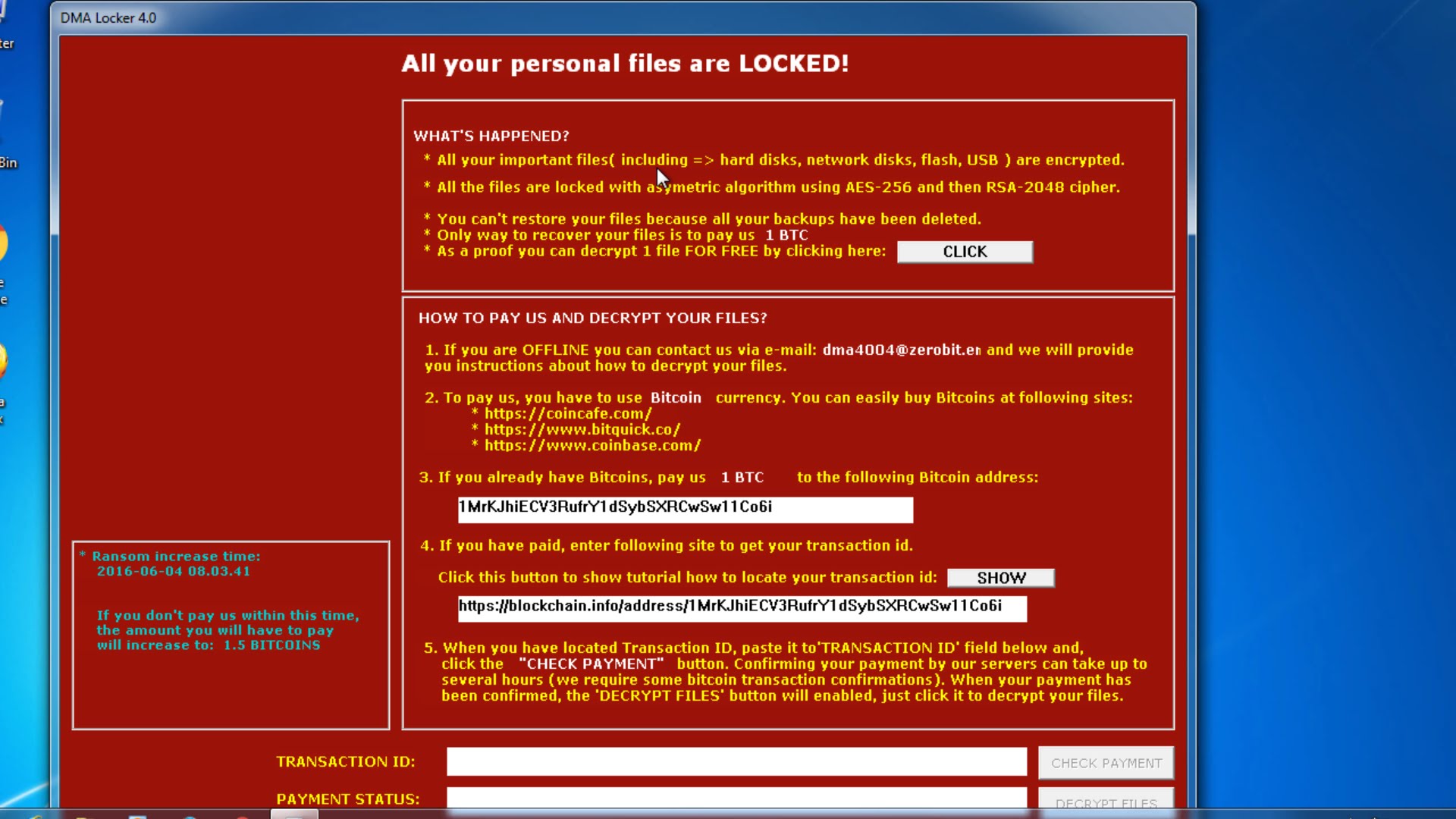

По данным CNBC, за первую половину прошлого года в мире было украдено или утеряно из-за хакерских атак более 2 млрд записей данных. Один только вирус WannaCry в мае получил 200 тысяч жертв в 150 странах. Учитывая распространение угроз, выстраивать стратегию безопасности в интернете нужно не только крупному бизнесу, но и обычным пользователям. Разберем несколько важных правил, которые помогут защитить ваши данные.

Делайте копии важных файлов

"Данные не существуют, если у вас нет хотя бы двух копий", — пишет в колонке для The Guardian известный технологический журналист Джек Шофилд. Он даже называет это высказывание "вторым законом Шофилда". По его словам, чтобы быть уверенным в сохранности файлов, их нужно хранить в трех экземплярах на трех не зависящих друг от друга носителях. Это может быть, к примеру, жесткий диск компьютера, облачное хранилище и флешка.

Главный принцип такой: если одно из этих устройств выйдет из строя, другие два должны остаться исправными. При этом каждый носитель тоже необходимо защищать.

"В Украине не принято предотвращать угрозы, наш менталитет подсказывает "не думать о плохом". Возможно, именно поэтому у нас пока не развита сфера защиты персональных данных. Но если закрывать глаза на риски, они не исчезнут. В западных странах — скажем, в Швеции — люди уже привыкли защищать свое имущество: не только недвижимость и транспорт, но и личные вещи, документы, гаджеты, файлы. На украинском рынке такие услуги только зарождаются", — рассказал СЕО компании по защите личных вещей "mySafety Украина" Сергей Власко.

Подписывайтесь на Telegram-канал delo.uaПозаботьтесь о шифровании

Сетей, подключенных к интернету и полностью защищенных от проникновения, не существует. Поэтому, чтобы обезопасить себя, нужно шифровать данные. В таком случае, даже если злоумышленник получит доступ к файлам, он не сможет их прочесть. В современных сетевых протоколах — в частности, в HTTPS — используется сразу несколько типов шифрования с разными ключами, так что перехватывать эти данные почти бессмысленно. Их можно расшифровать методами математического анализа, но это сложно.

"Использование HTTPS уже де-факто стандарт, который нужен, чтобы предотвратить подслушивание трафика и MITM-атаки (man in the middle, человек посередине). Если говорить об образовании, это становится актуальным даже для проектов, которые не сконцентрированы на приеме платежей. Тренд таков, что вся информация становится защищенной, даже бесплатные курсы, которые вы проходите", — говорит security expert онлайн-маркетплейса для поиска репетиторов Preply Дмитрий Вдовичинский.

Регулярно меняйте пароли

В прошлом году компания SplashData провела традиционное исследование и составила ТОП-100 самых ненадежных паролей, передает CSO. Оказалось, что первые 25 паролей из этого списка использует 10% пользователей. 3% юзеров и вовсе "защищают" свои данные паролем "123456", который составители рейтинга поставили на первое место. В список попали также "qwerty", "football", "iloveyou", "starwars" и другие нехитрые слова и фразы. Особенно иронично выглядит 12 место рейтинга — пароль "welcome".

Пароль должен быть сложным: от 10 символов, но с использованием букв разного регистра, цифр и спецсимволов — если это позволяет конкретный сервис. Хранить сложные пароли можно, используя специальные программы-менеджеры. Многие помогут также с генерацией сильных комбинаций. В числе известных менеджеров паролей — 1Password, LastPass, Onesafe, бесплатный iCloud Keychain для пользователей Apple, условно бесплатный Dashlane, поддерживающий все популярные платформы. Для корпоративного использования стоит рассмотреть, к примеру, Zoho Vault, Passwork или Meldium. И в любом случае пароли необходимо менять хотя бы раз в несколько месяцев.

Следите за доступами мобильных приложений

Мобильный телефон может стать серьезной дырой в безопасности, если вы не следите за доступами, которые запрашивают все новые и новые мобильные приложения. Этим вы ставите под угрозу не только личные данные, но и корпоративные — учитывая распространение подхода BYOD (Bring Your Own Device).

"Приложения PlayMarket или AppStore безопасны, однако нужно обращать внимание на то, к каким сервисам приложение запрашивает доступ: блокнот, который хочет получить доступ к книге контактов и работе с памятью, выглядит как минимум подозрительно", — предупреждает Руслан Распопов, Communications Officer Cloud-Clout, финалиста Cybersecurity Startup Selection, организованного 1991 Open Data Incubator.

С ним согласен и руководитель другой компании-финалиста Cybersecurity Startup Selection, CEO Security Services Group Юрий Мелащенко.

"Если вам кажется, что милая игрушка для детей запросила доступ к телефонной книге, советую его не давать — если не хотите получать СМС от такси еще чаще, чем вам они приходят сегодня. Приложение всегда хочет максимально захватить ваши личные данные, поскольку оно бесплатное, и оно ими торгует. Им же нужно как-то зарабатывать на вас", — предупреждает специалист.

Не открывайте вложения, которых не ждете

Самые эффективные методы взлома включают в себя элементы социальной инженерии. Они используют главную уязвимость любой системы — человеческую психику.

Например, чтобы запустить нашумевшие атаки вирусов-вымогателей в 2017 году, злоумышленники отправляли жертвам по почте вложения, замаскированные под отчеты налоговой или резюме кандидатов.

Подобные приемы эволюционируют, с каждым разом зловредные файлы вызывают все меньше подозрений. В таких ситуациях оптимальная стратегия — вовсе не открывать вложения, которых вы не ждете. Если файл все же может быть важным, используйте альтернативный канал общения, чтобы уточнить, не вирус ли это. Например, если пришел отчет из бухгалтерии, можно позвонить в этот отдел и спросить, действительно ли коллеги прислали такой файл. Если нет возможности связаться с отправителем по другим каналам, стоит как минимум отключить компьютер от общей сети, чтобы в случае атаки не пострадала вся компания. Не открывайте подозрительный файл с личного смартфона.

"Если сотрудник был атакован хакером и стал источником утечки, используя личное устройство, хотя подписывал соглашение этого не делать, он может быть привлечен к ответственности — в зависимости от условий этого соглашения. В случае, если устройство было корпоративное, тогда больше ответственности ложится на отдел информационной безопасности", — объясняет CEO Security Services Group Юрий Мелащенко.

К сожалению, единственный способ полностью защититься от внешнего проникновения — не пользоваться интернетом вовсе. В современном мире это невозможно. Но это не значит, что нужно перестать защищаться и передать свои файлы прямо в руки злоумышленникам.

Узнайте, как защитить свой бизнес от кибератак на конференции "CyberSafe.next: защита государства и бизнеса"